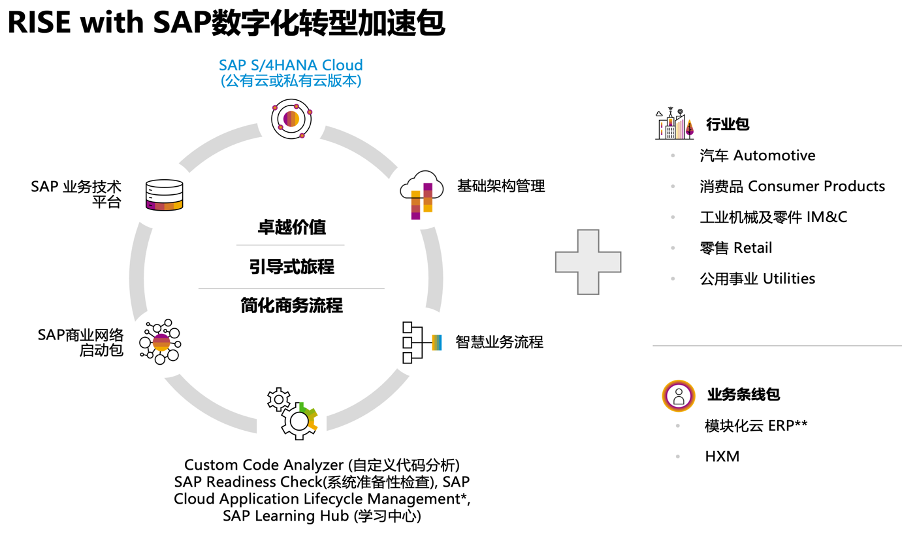

面对当前日益复杂和瞬息万变的业务环境,掌控不确定性成了新的竞争优势。敏捷性和前瞻性是未来成功的秘诀,只有智慧企业才能实现长足发展。RISE with SAP乘云而上是一款全新的、综合的数字化转型加速包,帮助企业实现加速上云,向数字化智慧企业转型。

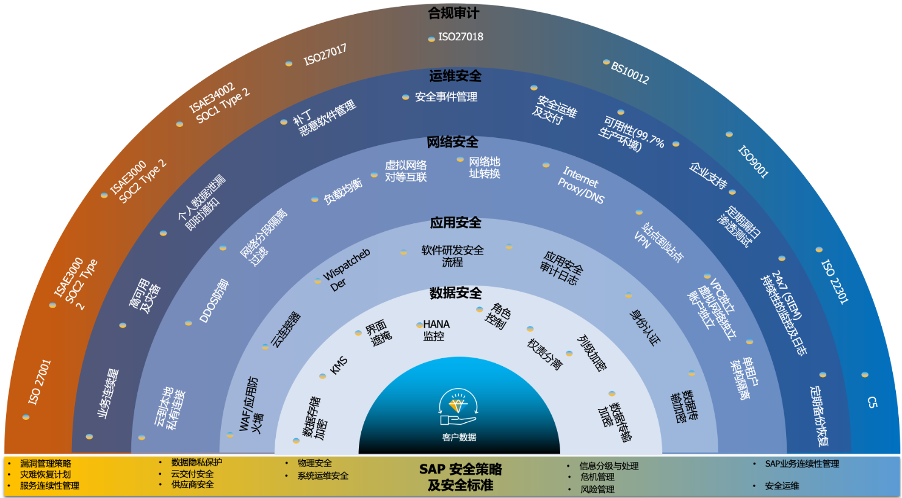

本文将带您全面了解SAP如何构建多层次的网络安全及数据隐私保护体系,确保客户云端数据的机密性、完整性、可用性;确保云服务网络访问的安全性;确保SAP运维服务的安全合规性。

S/4HANA Cloud, Private Edition(私有云版本)作为RISE with SAP解决方案包中的数字化核心组件,拥有On Premise本地版本的全部功能,覆盖25个行业、 64个国家和地区及39种语言;支持客制化开发和专家配置,具备足够的扩展性和灵活性,满足企业的个性化需求。S/4HANA Cloud, Private Edition(私有云版本)采用单租户模式,部署在Hyper Scaler(IaaS服务商,国内使用Azure中国的数据中心)提供的公有云基础设施上,由SAP提供一站式服务,用云运营快速实现价值、保障业务连续性,确保安全与合规的优势的同时,帮助企业以轻资产、低成本的模式发展和创新。

SAP安全政策及安全标准:SAP制定了跨组织跨业务线,全球统一的安全政策和标准,覆盖安全的方方面面,这些政策和可落地的安全标准构成了安全体系的“基石”。SAP以最高的隐私和数据安全标准构建全方位,多层次的安全防护体系,为企业上云保驾护航。

1、数据安全

S/4HANA Cloud, Private Edition(私有云版本)具备以下数据安全特性:

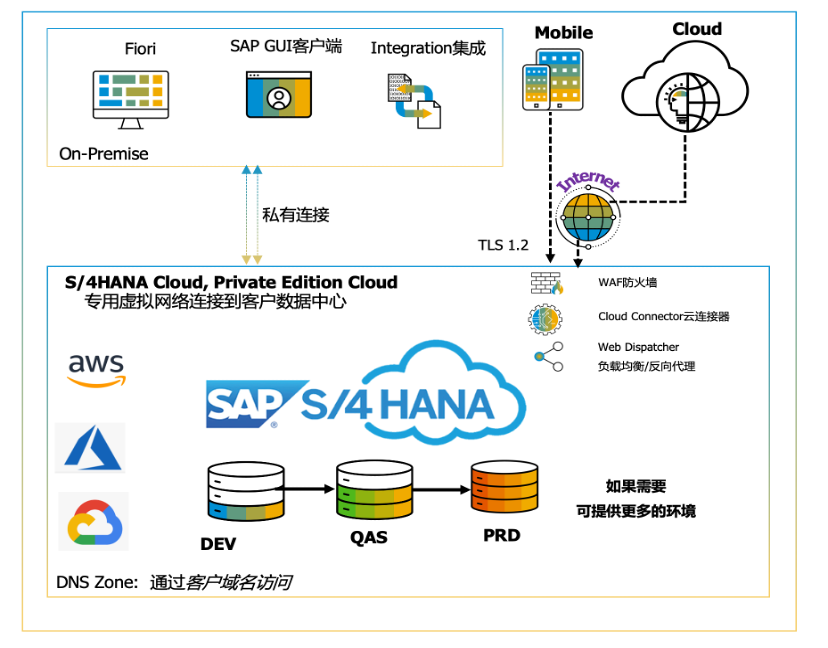

- 单租户架构:每个租户使用独立的IaaS订阅号,独立的虚拟机,独立的应用服务器和数据库,独立的虚拟网络,确保应用和数据完全隔离,这也是S/4HANA Cloud称之为私有云版本的重要原因。同时每个客户会默认配置独立的开发环境,测试环境,生产环境三套系统环境,也可以按需增购额外的系统环境。

- 数据加密:SAP HANA数据库加密使用AES-256-CBC算法(256 位密钥长度)。各种加密根密钥(数据卷、日志卷、备份、应用程序)存储在 HANA数据库实例内的实例安全存储文件系统 (SSFS) 中。加密使用的 SAP Cryptolib加密库通过FIPS 140-2认证。SSFS的内容受SSFS主密钥保护。

- 密钥管理:在HANA初始安装和版本更新期间生成唯一的加密根密钥和主密钥。主钥匙也可以根据要求定期更换。密钥管理遵循SOD权责分离原则。

- 传输加密:所有HTTP流量都受到TLS 1.2传输层加密和AES-256-GCM加密保护。

- 数据备份:生产环境每天进行全备份,备份数据保留30天,每隔10分钟还进行日志备份。备份数据以加密的方式复制到异地数据中心,即便主数据中心完全损毁,也同样能保证数据安全。同时运维团队定期开展数据备份恢复演练,确保数据的可恢复性。SAP业务连续性管理通过ISO22301体系认证。

2、应用安全

- S/4HANA Cloud, Private Edition(私有云版本)应用安全特性:

- 通过WAF防火墙,应用网关,负载均衡器保护来自Internet的入站访问流量。

- 数据传输端到端的加密(2或SNC加密)。

- 提供SAP Cloud Connector云连接器,将SAP S/4HANA系统与其他SAP SaaS应用安全的集成在一起(所有传输通过SSL安全隧道)。

- 使用SAP Web Dispatcher反向代理保护后端应用,避免直接访问后端系统。

- 支持通过SAML、Kerberos/SPNEGO、X.509证书进行身份验证,支持多因素访问认证。

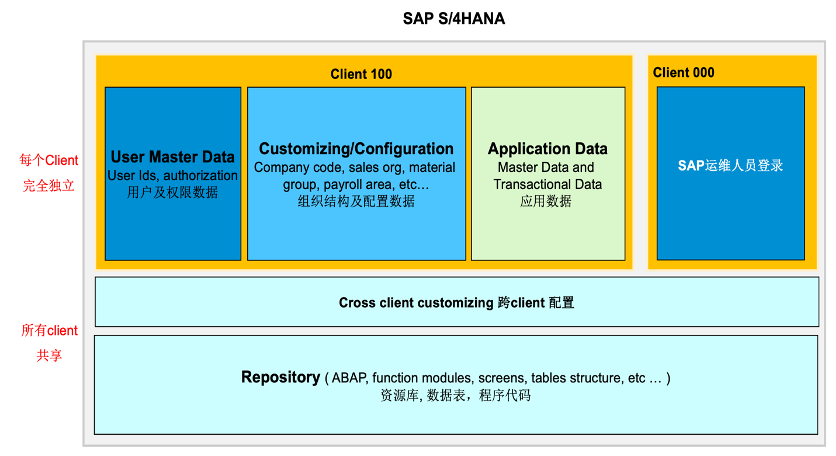

SAP应用设计,原生就具备“多租户”的特点,使用过SAP的用户都知道,在登录SAP的时候有个入口选择即Client集团。在SAP系统内部,每个Client的用户账号和权限,业务规则及流程配置,业务数据都是相互隔离的。不同的Client的用户完全看不到另外Client的信息。而底层和业务无关的技术配置,程序代码等信息则是跨Client共享的。这样的设计机制,就使得SAP运维人员,只需要登录000 Client就可以做运维支持,而看不到客户其他Cleint的任何业务数据。包含业务数据的Client100,由客户掌管超级管理员账号,并负责应用相关的用户及权限管理。客户管理员用户可以通过事物代码SM20查看SAP审计信息,可以查看包括终端用户以及SAP管理员账号何时从哪个终端登录系统,执行了何种操作。通过这样的职责分工,使得客户可以监督SAP的运维行为,进一步保障应用安全。

3、网络安全

- SAP在IaaS环境为客户部署系统时候,为每个客户创建多个独立的IaaS订阅号,用于部署专属的SAP实例。在每个订阅号内创建客户特定的虚拟私有云 (VPC) 或虚拟网络 (VNET),以满足系统/数据隔离的要求。在每个VPC/VNET中,将创建多个子网来隔离环境。

- 每个子网都配置有安全组或防火墙,并通过规则控制网络流量。

- 客户对VPC或VNET的访问只能通过专用的连接进行(Site to Site VPN或MPLS专线)。默认不允许从Internet访问。

- VNET/VPC和SAP管理网络之间的网络流量始终通过加密的 VPN 隧道传输,所有管理数据交换都通过TLS 1.2标准进行加密。

从客户网络环境访问S/4HANA私有云环境,默认只能通过安全的专用私有连接进行。专用连接可以是Azure Express Route专线连接,或者Site to Site的 IPsec VPN连接。如果确有需要从Internet 访问,由客户主动申请之后,SAP可以启用HTTPS公网访问,所有入站流量经过 WAF防火墙保护,并通过反向代理,确保后端应用和数据库不直接暴露到公网,保障网络安全性。

4、运维安全

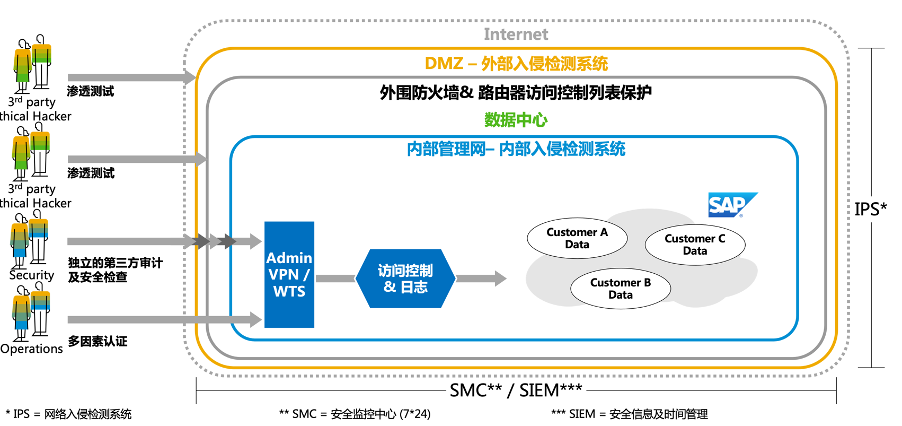

为了应对内外部安全威胁,SAP构建了多层次的网络防御体系。Internet接入区部署了入侵检测系统,配合WAF防火墙,网络安全组,访问控制列表,以及DDOS清洗措施,可以有效抵御外部的黑客入侵。

SAP所有对客户环境的运维管理活动,必须通过统一集中的账号管理系统Central Cloud Access Manager (CAM)审批,并遵循最小化权限原则。运维账号强制使用多因素认证,确保访问安全。运维行为都要经过特定的安全堡垒机,并与SAP企业网络隔离,运维活动会留下完整的访问操作日志。独立于运维团队之外的专职安全审计团队,对运维行为开展独立的审计检查,以确保运维安全合规。

SAP内部安全团队定期对系统进行漏洞扫描,同时SAP还聘请了第三方安全团队,定期进行渗透测试,排除安全隐患。SAP制定了严谨的安全补丁管理流程,并在实施补丁前和客户进一步沟通确认,保证系统安全可控。

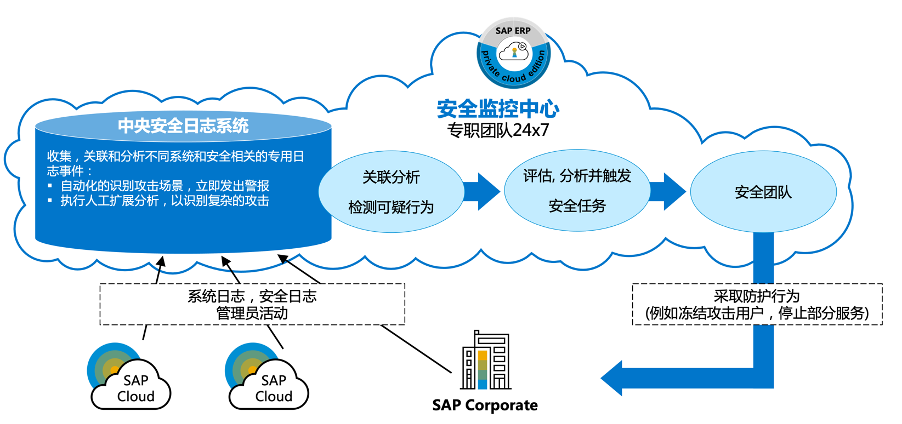

安全体系和安全架构是基础,持续专业的安全运维和监控是云安全的重要保障。SAP拥有专职的安全监控团队,7*24小时不间断运行。SAP搭建了统一的中央安全日志系统,该系统可以实时收集各类系统日志,安全日志,以及运维人员的管理活动日志。安全监控系统具备预设的模式匹配和识别能力,并基于历史数据进行持续不断的机器学习,能够关联分析不同系统的安全日志,并自动化的识别攻击场景,一旦确认攻击场景,立即发出警报。对于一些系统不能自动判断的可疑行为,将会执行人工扩展分析,以识别一些特别复杂的攻击场景。收到报警之后,监控团队通过评估和分析,按需触发相应的安全任务,例如通知安全运维团队,对攻击行为采取针对性的防护措施,比如说冻结受攻击的账号,临时停止部分服务等措施,从而保障系统安全。

5、合规审计

在SAP,我们根据行业标准以及合规性监管要求建立安全体系,从而紧跟不断增长的安全需求。 S/4HANA Cloud, Private Edition(私有云版本)通过了多项安全认证, 您可以访问SAP信任中心网站(点击阅读原文),了解我们最新的安全认证和报告。

6、总结

S/4HANA Cloud, Private Edition(私有云版本)为客户提供单租户环境,具备高度的扩展性和灵活性。由SAP负责安全架构,在机密性、完整性和安全性方面保护客户核心信息资产。SAP一站式服务确保了系统端到端的可用性。SAP负责各层级的补丁及技术升级,确保了版本持续升级迭代,使得客户能够快速享受版本更新带来的创新成果。许多安全任务,例如安全监控、安全事件管理、独立的第 三 方安全审计、24×7网络防护等,都交给了 专业的SAP运营管理人员。从而使客户能更专注于他们的核心业务流程,更快速的支持业务创新,在转型为“智慧企业”的同时,降低总拥有成本。

作者介绍

林和顺 云架构师

林和顺先生拥有16年的SAP从业经验,具备丰富的企业信息化项目实施,企业架构规划经验。近些年一直从事多云基础架构,跨云集成,云安全相关的售前支持工作。对传统的SAP企业架构,互联网架构以及SAP BTP业务技术平台有比较全面深入的了解。